Эволюция анализатора проводных линий TALAN. Версия 3.0

Анализатор проводных линий TALAN, выпускаемый компанией Research Electronics Int., на протяжении многих лет, остается прибором на рынке, не имеющим аналогов, по своим функциональным возможностям и предназначен для проверки проводных линий, выявления устройств негласного съема информации и несанкционированных физических подключений.

Развитие технических возможностей TALAN постоянно продолжается, и в 2018 году производитель представил обновленную версию прибора 3.0. Как и в предыдущих версиях, он не только обладает всеми необходимыми возможностями для проведения обследования линий, но и имеет расширенные функциональные возможности. В нашей статье мы рассмотрим, как происходила эволюция версий прибора и его возможностей, в соответствии с требованиями времени.

Что позволяет выявлять TALAN?

В наши дни, в любом офисном или жилом помещении, нас окружает множество проводных линий, это линии телефонной связи, кабели локальных сетей и интернета, охранной сигнализации, телевидения, электросети. Каким образом проводные линии могут угрожать нашей безопасности? Все дело в том, что любую из этих линий злоумышленники могут использовать для прослушивания ваших разговоров, при этом не только узнавать содержание всех ваших переговоров по телефону, но и слушать все, что происходит в помещении.

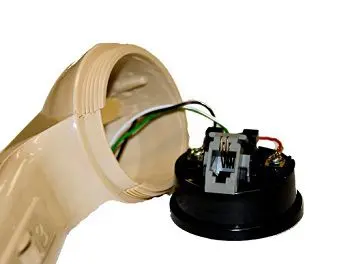

Методов съема информации большое количество. Например, “жучок”, передающий информацию по радиоканалу, устанавливается внутри телефонной трубки, получая питание от самого телефонного аппарата, что не ограничивает продолжительность его работы.

|

|

Либо радиопередатчик устанавливается внутри телефонного аппарата. Обнаружить такие устройства сможет только специалист, имеющий в своем арсенале высококачественное оборудование.

|

|

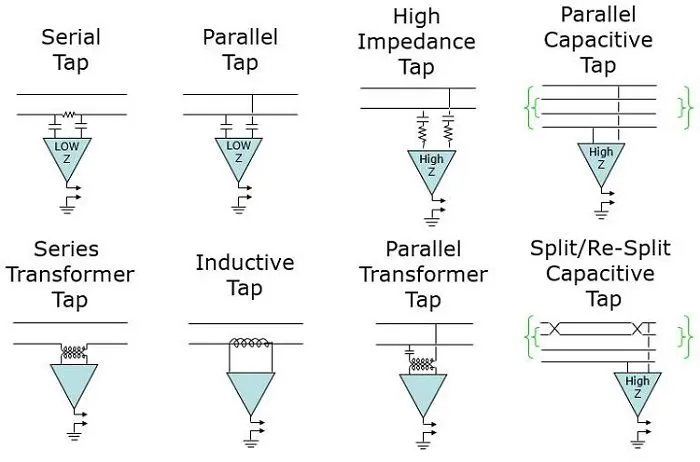

Если у злоумышленников есть доступ к телефонной линии, то существует много различных схем подключения и съема передаваемой информации с нее. В этом случае, при отсутствии специализированного оборудования, придется отслеживать всю линию визуально, линия при этом может быть длиной 60-80 метров и проходить по нескольким этажам.

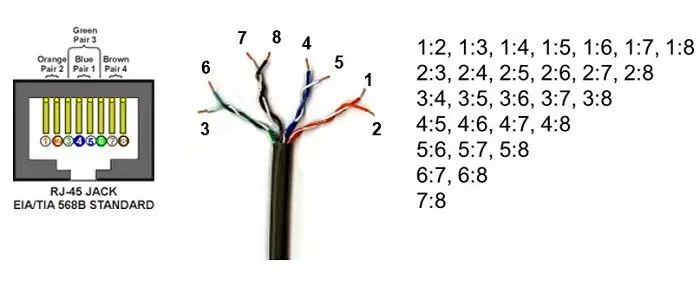

Кроме подключения к используемым проводам на линиях связи, существует вероятность использования злоумышленниками незадействованных проводов. Например, подключив к ним миниатюрный микрофон. В линиях связи не всегда используются все провода в кабеле, все зависит от установленного оборудования, часто бывает, что достаточно четырех из восьми или двух из четырех пар проводов. Таким образом можно не прокладывая дополнительные провода, использовать имеющиеся и контролировать все что происходит в помещении. Найти такой миниатюрный микрофон не так и просто.

|

|

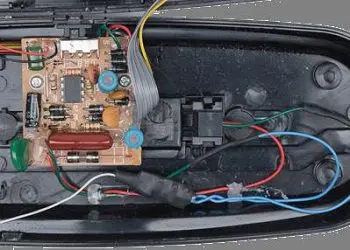

К тому же, сам телефонный аппарат содержит не менее четырех «микрофонов», которые можно использовать не по назначению путем нехитрых доработок схемы аппарата. Можно, например, сделать так, чтобы при положенной после разговора трубке, телефон продолжал передавать в линию все, что происходит в помещении посредством имеющегося микрофона.

И это только часть того, что может быть использовано злоумышленниками. Существуют еще и закладки, сделанные на уровне программного обеспечения средств связи. Например с помощью недокументированных функций, в некоторых мини-АТС, можно дистанционно включить микрофон в телефонном аппарате и прослушивать помещение, не привлекая внимания.

Версия 1.0

Для контроля и защиты от перечисленных выше угроз, в 2007 году компанией Research Electronics International был разработан анализатор проводных и телефонных линий Talan. Прибор включал в себя порядка 10 различных режимов тестирования, заменяющих реальные приборы, которые широко используются при проверке телефонный линии и хорошо известны специалистам по информационной безопасности.

Перечислим наиболее популярные из них:

- Цифровой мультиметр

- Аналоговый аудио усилитель

- Частотный рефлектометр

- Широкополосный РЧ детектор

- Спектроанализатор

- Осциллограф

- Трассировщик линий

- Блок питания для подачи напряжения смещения

Все эти приборы были интегрированы в одно физическое устройство - TALAN версии 1.0, компактное и удобное. Прибор имел все перечисленные режимы работы, и кроме того в нем были свои уникальные особенности, которых не было в аналогичных устройствах, предлагаемых конкурентами.

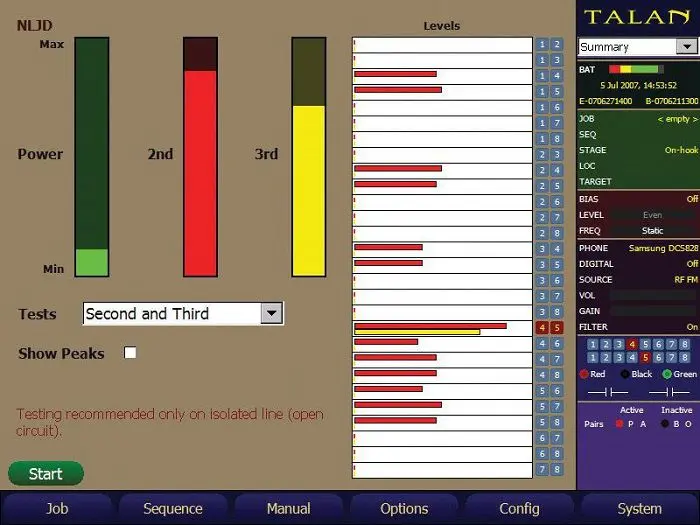

Например, проводной локатор нелинейности, позволяющий без особого труда и за минимальное время находить подключенные к линии полупроводниковые элементы, на базе которых строятся устройства съема. Отклик по второй или третьей гармонике информирует о наличии электронных компонентов, незаконно установленных на линии. Само собой, перед проверкой от линии отключают все известные устройства. Важность этого режима в том, что нелинейному локатору не важно в каком состоянии находится подключенное устройство, в активном или в неактивном, оно будет обнаружено в любом случае.

На рисунке выше мы видим подключение полупроводникового элемента параллельно 4 и 5 проводам. Отклик так же присутствует везде, где есть 4 или 5 провод.

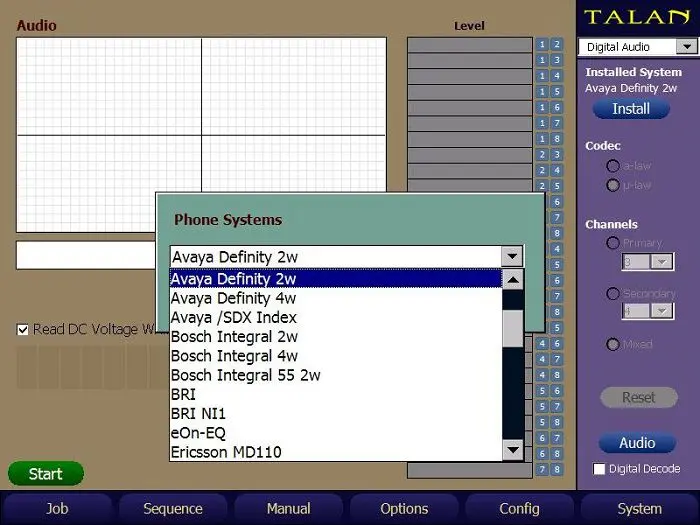

Второй уникальный режим – это декодирование цифровых АТС, позволяющее демодулировать сигнал более 80% цифровых АТС, используемых в мире, что позволяет выявлять «полицейские режимы» на цифровых линиях связи.

Нужно просто выбрать из списка используемую АТС, подгрузить декодер, и вы услышите звук вместо шипения.

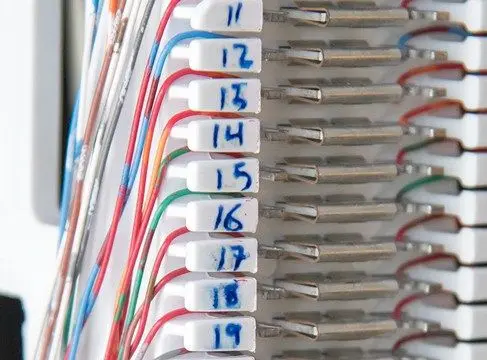

Третья уникальная особенность - наличие автоматического переключателя входной матрицы, позволяющего перебирать все комбинации пар проводов в 8-ми проводном неэкранированном кабеле, который мы все знаем, как «витая пара» или UTP Cat5.

Как мы выяснили выше, для своих целей злоумышленники могут задействовать любую комбинацию проводов. Автоматическая переборка комбинаций пар ускоряет проведение проверки витой пары, т.к. физически требуется перебрать 27 комбинаций пар и сделать необходимые замеры, Talan это делает автоматически.

На рисунке выше TALAN производит замеры мультиметром постоянного и переменного напряжения, тока, сопротивления и емкости в автоматическом режиме между всеми комбинациями проводов. Прибор 31выполняет эту работу за пару минут. Не трудно себе представить сколько времени займет заполнить такую таблицу в ручном режиме.

В 2007 году у TALAN было все что нужно для контроля телефонных и проводных линий, версия 1.0 позволяла работать с аналоговой, гибридной и цифровой телефонией. Но мир развивался и в обиход стали входить все больше АТС, построенных по технологии IP. При работе с IP телефонией TALAN так же позволял производить физический поиск имеющимися режимами, но не позволял анализировать передаваемые пакеты. Однако даже на тот момент, можно было вычислить «полицейский режим» путем просмотра спектра сигналов линии в момент поднятия и опускания трубки телефонного аппарата.

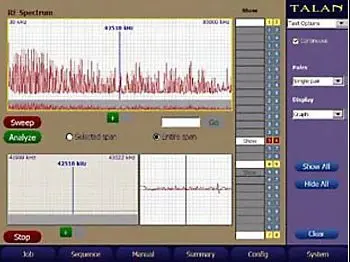

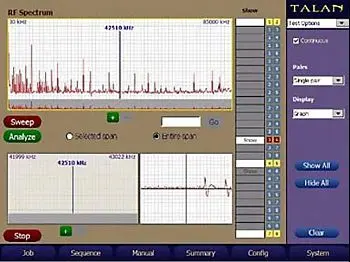

|

|

В случае передачи голосового трафика на рисунках выше мы видим спектрограмму, насыщенную сигналами, а в случае, когда трубка опущена, передаются только служебные сигналы и спектр практически пуст. Если спектр сигналов не меняется, вне зависимости от состояния трубки телефона, то это повод для дополнительных исследований. Конечно это косвенный метод, но на тот момент он был самым доступным.

|

|

Для подключения к IP телефону использовался специальный кабель «перевертыш», иначе соединение не устанавливалось и IP телефон терял АТС. В дальнейших версиях он стал уже не нужен.

Версия 2.0

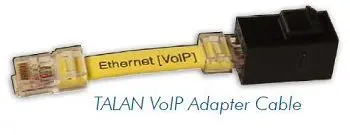

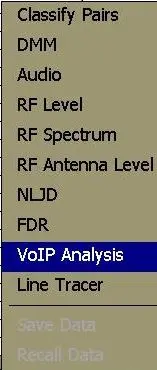

Тем не менее, существующих режимов было уже недостаточно, и вскоре вышла следующая версия прибора 2.0, в которую был добавлен режим работы с IP телефонией, а именно анализ передаваемых пакетов - VoIP Analysis.

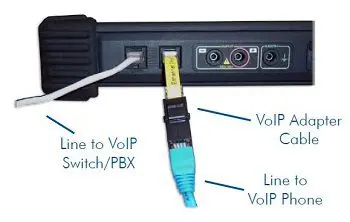

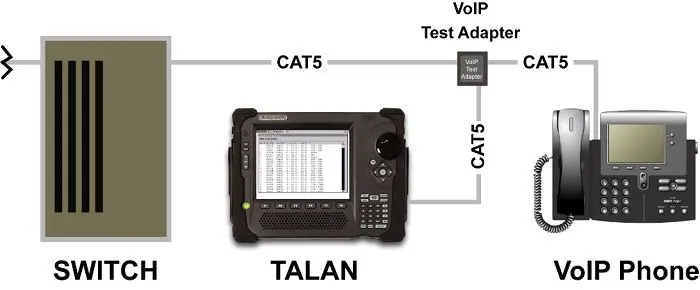

Данный режим уже позволял, подключившись в разрыв линии с помощью специального переходника читать заголовки передаваемых пакетов и определять IP и MAC адреса их места назначения. Фактически в прибор был встроен анализатор трафика или сниффер. Адаптер, включенный в комплект, позволял просматривать трафик либо со стороны телефона, либо со стороны АТС (гнезда Tx и Rx).

Подключение к TALAN осуществлялось не через привычный вход LINE, а через гнездо сетевой карты расположенное сбоку прибора.

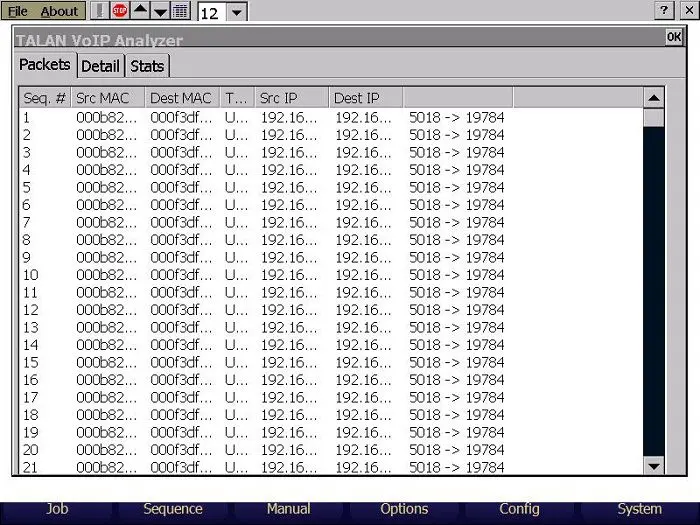

В меню теста VoIP Analysis отображается таблица, в которой показаны анализируемые данные пакетов:

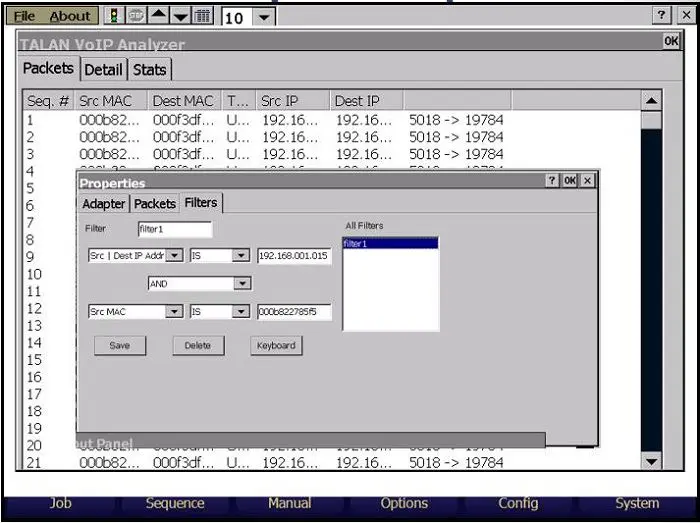

Так же в функционал этого режима были добавлены фильтры, по которым можно отследить подозрительный трафик.

Основные возможности режима TALAN VoIP Analyzer стали следующими:

- Определение MAC адреса источника/получателя, типа пакета данных (ARP, TCP, UDP), IP адреса источника/получателя

- Общая статистика для каждого сеанса: общее количество перехваченных пакетов, общая средняя скорость для всех пакетов, средняя скорость за последние 5 секунд, пиковая скорость в последние 5 секунд, время

- Режим позволяет пользователю настроить фильтры, чтобы определить тип перехватываемого пакета (например, только в/из конкретных источников)

- В меню предусмотрен экспорт пакетов в файлы текстового формата либо формата WinPCap для последующего импорта в специализированные PC-приложения, такие как WireShark или Cain & Abel, для последующего детального анализа

В данной версии можно отслеживать пакеты данных, и вычислить куда еще уходит трафик, кроме его основного места назначения. Таким образом обнаруживать закладки, сделанные на уровне программного обеспечения в IP телефонии.

Версия 3.0:

Следующее поколение TALAN появилось в 2018 году. Версия 3.0 обладает рядом дополнительных функций, таких как:

- Новая входная матрица для работы с экранированной витой парой. Она предназначена для проверки экранированного кабеля, либо отдельного провода заземления, на наличие посторонних подключений относительно остальных проводов.

- Глубокий анализ VoIP трафика телефонов и локальных сетей, включая запатентованный алгоритм БПФ (FFT) для визуального отображения голосового трафика.

Новая матрица

Давайте подробнее рассмотрим изменения в приборе. Первое изменение – это новая входная матрица, она изображена на картинках ниже.

Версия 2.0 (было)

Версия 3.0 (стало)

Разъемы RJ45 для подключений LINE и PHONE в новой версии имеют металлизацию. Металлизация – это и есть 9й контакт в витой паре Cat6. Отличия кабелей неэкранированной витой пары Cat5 от экранированной Cat6 представлены на рисунках ниже.

|

|

|

Cat6 имеет в своем составе 9-й экранирующий провод (либо фольгу), который подключен к металлизированному разъему RJ45. Некоторые «умные» системы, типа Cisco, легко определяют отключение телефона от линии, по отсутствию контакта этого экранирующего провода.

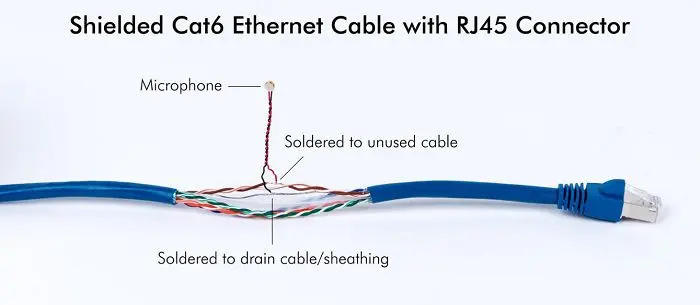

Зачем нам проверять экранированный кабель? Причина в том, что к экранированному кабелю так же легко можно подключить устройство съема. Например, микрофон как показано на рисунке ниже.

Один контакт припаян к экрану, второй к неиспользуемому парному проводу. Версия TALAN 2.0 могла бы пропустить данную угрозу, если не проверять 9-й провод отдельно, перебирая его вручную со всеми остальными. В версии 3.0 этот процесс автоматизирован. Больше внешних аппаратных отличии у версии 3.0 от версии 2.0 нет, поэтому перейдем к обновлениям в программном обеспечении прибора. В режимах с перебором пар проводов, появилась вкладка Shield Earth, она находится в левом нижнем углу рядом с кнопкой Start.

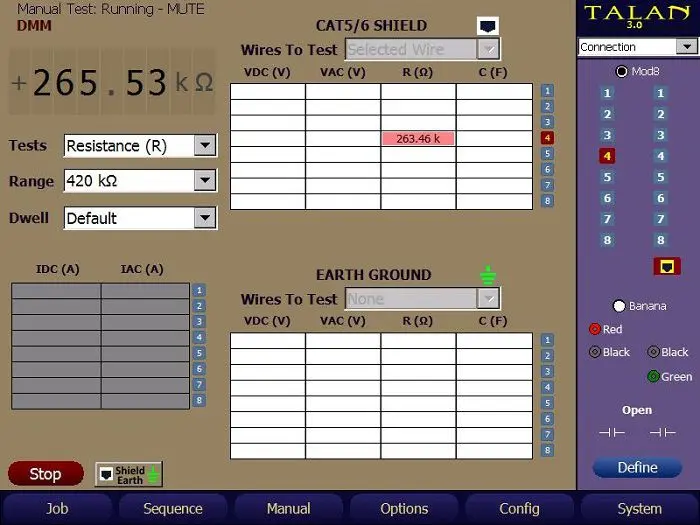

На рисунке выше показан режим цифрового мультиметра - DMM Shield Earth, где отображаются две таблицы, верхняя заполняется при подключении экранированной витой пары к разъему LINE, нижняя таблица заполняется, если мы используем тестерные щупы (крокодилы/иглы) и проверяем провод с отдельным заземлением. Можно произвести замеры постоянного и переменного напряжения и тока, сопротивления, емкости. На рисунке выше показано измерение сопротивления 263,46 кОм между четвертым проводом и экраном кабеля CAT6.

VoIP Plus+

Теперь рассмотрим второе важное изменение в TALAN 3.0 – это режим VoIP Plus+.

Технологии VoIP-телефонии постоянно развиваются и расширяют свои возможности. С точки зрения безопасности VoIP телефон может быть запрограммирован для передачи данных, даже если на вид он кажется неактивным. То есть VoIP телефон может быть скомпрометирован кем-либо имеющим доступ к конфигурированию сетевых настоек, например, ИТ-специалистом или хакером. Возможности удаленно, по сети включать и выключать микрофон телефона уже достаточно для эффективного и незаметного сбора и передачи аудиоинформации из помещения.

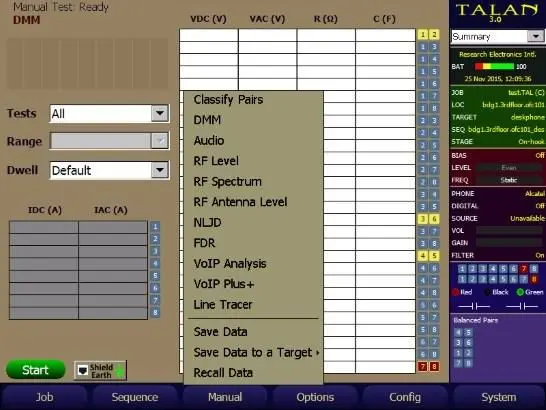

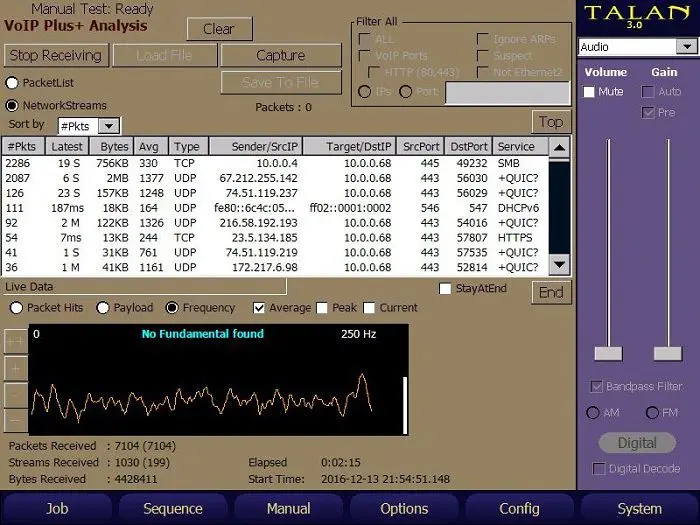

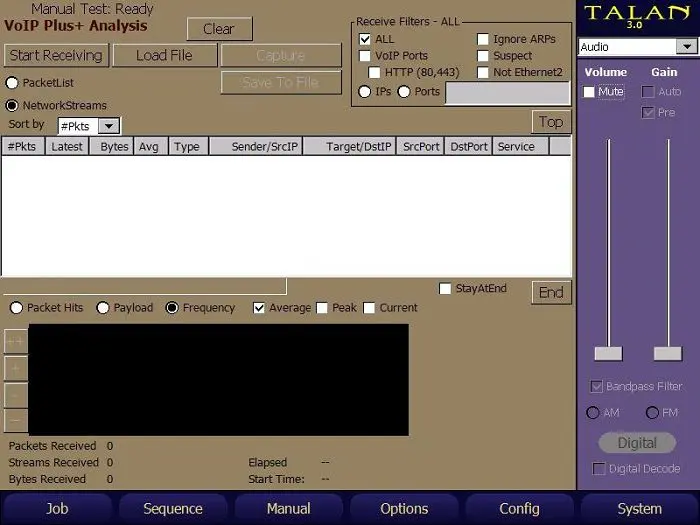

На рисунке выше показано обновленное меню прибора, в списке режимов появился режим VoIP Plus+. Данная функция предназначена для сбора Ethernet -пакетов и определения вероятности VoIP-соединения.

|

|

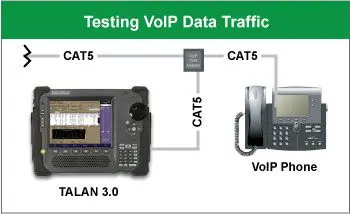

Подключим TALAN к телефону через VoIP адаптер, либо через “зеркалирование” порта с помощью Ethernet коммутатора, как показано на рисунках выше.

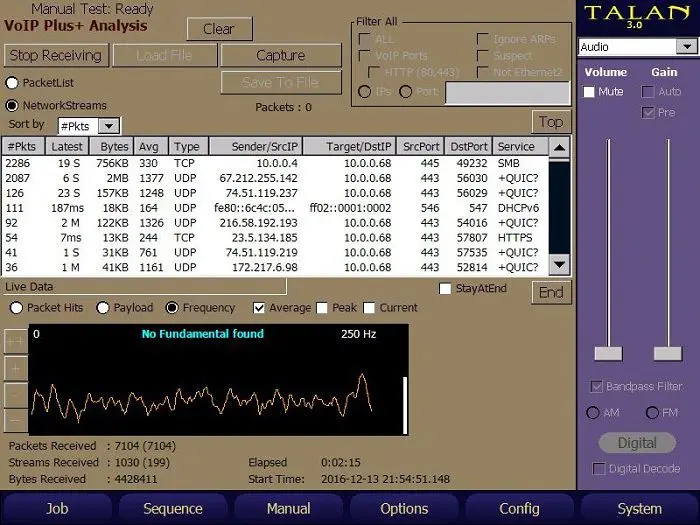

Собираемые TALANом данные включают: IP-адреса источника и получателя, тип трафика, порт, статистику, общее количество пакетов, скорость передачи пакетов, пиковую скорость и время подключения.

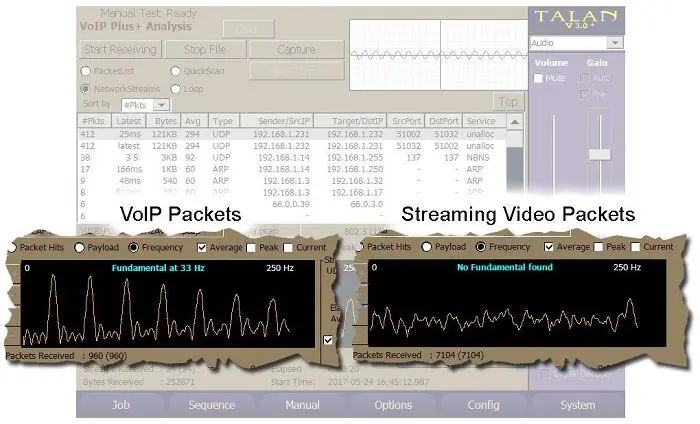

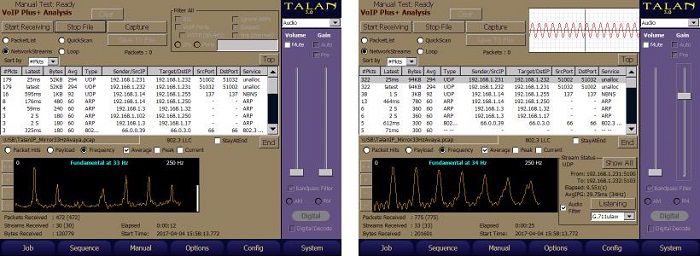

Режим VoIP Plus + отличает передаваемые телефоном VoIP данные, от другого сетевого трафика с помощью запатентованного алгоритма FFT (на основе быстрого преобразования Фурье), который преобразует активность сигнала из временной области в частотную. В случае наличия голосового трафика появляется характерная частота следования данных, называемая фундаментальной частотой (Fundamental). На рисунках выше, в левом окне показано обнаружение фундаментальной частоты 33Гц, свидетельствующей о том, что телефонная система предаёт VoIP данные. В правом окне фундаментальной частоты нет, диаграмма частот хаотична, она отображает трафик от потокового видео.

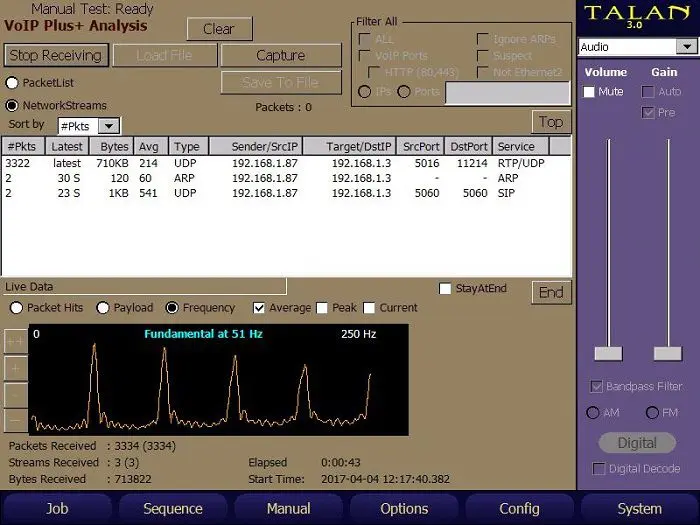

Теперь разберемся подробнее в деталях. Сбор пакетов в реальном времени начинается с нажатия Start Receiving (остановка - Stop Receiving). Тип данных по умолчанию установлен на сетевые потоки (NetworkStreams), в нижней части экрана отображается график искомой частоты (Frequency)

На приведенном выше рисунке показана типичная сигнатура VoIP, TALAN подключен между VoIP-телефоном и маршрутизатором с помощью адаптера. Выберем первый сетевой поток.

В правом нижнем углу экрана появилось новое окно, в котором содержится более подробная информация об этом потоке. В том числе следующие данные:

- «От кого» (From) - отображает исходящий IP-адрес и порт

- «Кому» (To) - отображает IP-адрес и порт места назначения

- Elapsed - указывает время, прошедшее с момента приема.

- AvgIPG - определяет средний интервал между пакетами данных, вычисляет частоту появления конкретного потока пакетов в Гц.

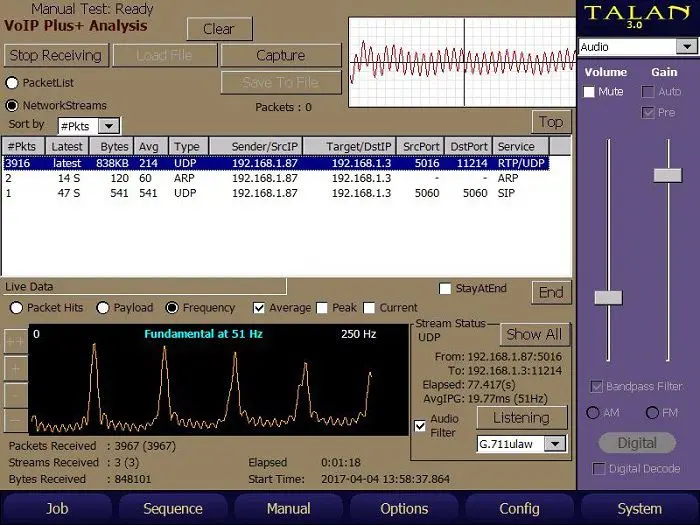

Если нажать кнопку «прослушать» (Listening), то в правом верхнем углу отобразится аудио график декодированного звука ранее выбранного сетевого потока.

Аудио может быть декодировано, если оно закодировано кодеками G.711ulaw, либо G.711alaw, либо 16 bit PCM или 8 bit PCM. Кодек можно выбрать в настройках декодирования в правом нижнем углу. Иногда использование 8 bit PCM для прослушивания данных, которые имеют другой формат, уже достаточно для понимания того, что собеседник молчит или говорит, чтобы сделать выводы об утечке информации. Для улучшения качества звука можно включить звуковой фильтр (Audio Filter).

В правом верхнем углу экрана можно задать ограничение типа анализируемых пакетов.

Параметры фильтров:

- «Все» All (по умолчанию) - Все принимаемые данные обрабатываются и включаются в список «сетевых потоков» (NetworkStreams) и в график «Частоты» (Frequency).

- «Игнорировать ARP» (Ignore ARPs) - Если выбран данный параметр, то пакеты ARP не будут анализироваться. Устройства обмениваются ARP пакетами для составления таблиц адресации.

- «Подозрительный» (Suspect) - Если выбран данный параметр, анализируются данные с портов, которые обычно используют для вредоносной активности.

- «Не Ethernet2» (NotEthernet2) - Если выбран данный параметр, анализируются данные которые не классифицируются как «Ethernet2», хотя это самый распространенный стандарт. Существует еще достаточно много бизнес-сетей, которые по-прежнему применяют протоколы Novell, SNAP и/или 802.3Raw. Современные сетевые анализаторы могут не видеть эти стандарты, потому, что новые сетевые карты ПК не настроены для их приема. SNAP и 802.3Raw не требуют использования сервера, ранее они использовались для туннелирования или VPN, сегодня они есть в таких сетях как iDevice.

- «VoIP Порты» (VoIPPorts) - Если выбран данный параметр, выполняется анализ только данных поступающих с известных VoIP-портов.

- HTTP (80, 443) – Вы можете исключить данные с портов 80 и 443, чтобы повысить качество проверки портов VoIP. Эти порты обычно используются для HTTP-трафика (передача веб-страниц). Однако компания Google и некоторые другие экспериментировали с QUIC-протоколом для VoIP на основе UDP, который передается через обычные HTTP-порты 80/443.

На рисунке выше прибор собирает трафик с ПК, в котором работает много загрузок YouTube, но на данный момент нет VoIP-трафика. Это видно из того факта, что график частоты очень неустойчив. Нет фундаментальной частоты, нет повторяющихся гармоник

Ниже два снимка экрана, на которых кажется, что есть VoIP данные по “зеркалированному” порту. “Зеркалированный” порт от одного устройства будет показывать, как входящий, так и исходящий трафик. Это означает, что он будет включать как аудиосигнал передачи, так и аудиосигнал приема. Рисунок слева показывает два потока на частоте 33 Гц, а результирующий график частоты из-за разной скорости двух потоков не точно в фазе, но ровно на 33 Гц. На рисунке справа выбран отдельно один поток, обратите внимание на разницу в графиках частоты. Не следует полагаться только на наличие фундаментальной частоты, чтобы определить принадлежность данных к VoIP, т.к. оба примера свидетельствуют о необходимости дальнейшего исследования сетевых потоков.

Данные, полученные при анализе в TALAN 3.0, можно сохранить на USB носитель для последующего анализа или воспроизведения. Анализ можно проводить программным обеспечением TALAN Data Viewer для ПК, которое можно бесплатно скачать с сайта www.reiusa.net, или в сторонних программах, поддерживающих форматы файлов .cap / .pcap. Файлы .cap / .pcap поддерживаются такими известными сетевыми анализаторами как Wireshark и Cain & Abel. TALAN так же может анализировать файлы .cap / .pcap, полученные другими анализаторами сетей.

Обновление версий TALAN

Возникает вопрос, а можно ли обновить уже имеющийся TALAN до версии TALAN 3.0?

- Если у вас TALAN версии 2.0, то обновить можно в сервисном центре РЕЙКОМ ГРУПП, для этого потребуется обновление аппаратных средств и программного обеспечения.

- Если у вас TALAN версии 1.0, то прибор можно обновить только на заводе изготовителе в США.

- Все новые приборы TALAN с 2018 года выпускаются только в версии 3.0.